Geheime Nachrichten wurden seit langer Zeit mit Verschlüsselung versendet. Jeder Herrscher hatte Geheimnisse, die er einer kleinen Gruppe mitteilen musste. Also ist es eine lange Tradition, Mittel zu finden, um Texte so zu verändern, dass sie nur von den Freunden gelesen werden konnten.

Ein Geheimtext ist ein verschlüsselter Klartext, das heisst für andere nicht mehr lesbar.

Den Vorgang der Verschlüsselung bezeichnet man auch als Chiffrierung.

Mit Schlüssel, kann ich den Text entschlüsseln oder dechiffrieren.

Ohne Schlüssel muss ich den Geheimtext entziffern (knacken).

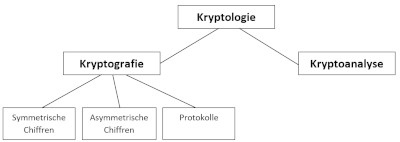

Wir können also die Kryptologie oder „Lehre der Geheimschrift“ in folgende Bereiche unterteilen:

Skytale-Verschlüsselung

Ca. 500 v. Chr benutzten die Spartaner eine Skytale, einen Stock, um den ein Stück Leder gewickelt und dann quer über die Wicklungen geschrieben wurde. Abgewickelt war das Leder nicht mehr zu lesen. Es wurde ein Stock mit gleichem Durchmesser benötigt.

Lies hier zur Skytale-Verschlüsselung

Die Caesar-Verschlüsselung

Sie ist eine der bekanntesten und einfachsten Verschlüsselungsmethoden und daher einfach zu knacken.

Lies hier zur Caesar-Verschlüsselung.

Die Vigenère-Verschlüsselung

Komplexer und daher auch sicherer ist die Vigenère-Verschlüsselung. Sie wurde bis ins letzte Jahrhundert verwendet. Hier dient ein Code-Wort als Grundlage.

Hier geht es zur Vigenère-Verschlüsselung

Moderne Ansätze der Verschlüsselung

Mit der steigenden Rechenleistung von Computern lagen die zu verschlüsselten Informationen in binärer Form vor und die Verschlüsselung geschah ebenfalls auf Computern nach mathematischen Algorithmen. Zu den ersten modernen Verfahren gehörte DES (Data Encryption Standard), der mit steigender Rechengeschwindigkeit aber bald als unsicher – da lösbar – galt. Man half sich mit 3DES, einem dreifach hintereinander geschaltetem DES oder anderen Verfahren wie Blowfish. Der derzeitige US-Standard ist AES (Advanced Encryption Standard) von Joan Daemen und Vincent Rijmen (deswegen auch Rijndael-Algorithmus). Es gibt aber viele andere symmetrische Verfahren daneben.

Neben den symmetrischen Verfahren gibt es noch asymmetrische, oder auch Public Key Verfahren genannte. Bei diesen gibt es einen privaten und einen öffentlichen Schlüsselteil. Ein Beispiel dafür ist das RSA-Verfahren, benannt nach den Entwicklern Ronald L. Rivest, Adi Shamir, Leonard Adleman. Durch den Einsatz eines Paares zusammengehöriger Schlüssel kann so z. B. eine Nachricht vom Sender verschlüsselt versandt werden und nur vom Empfänger dechiffriert werden. Andere Empfänger können die Nachricht nicht lesen, weil diese nicht über den richtigen Schlüsselteil verfügen.